Sommaire

Les cyberattaques continuent de croître à un rythme alarmant. Logiciels rançonneurs et réseaux de zombies sont les plus récents et les plus redoutables types de logiciels malveillants à affecter les organisations.

L’appât du gain, les outils faciles à utiliser et les possibilités de monétisation fournies par les cryptomonnaies et les marchés du Web invisible ont conduit à une croissance mondiale du nombre de pirates ciblant les organisations canadiennes. Dans ce paysage en pleine transformation, les organisations de toutes tailles doivent réévaluer leurs stratégies défensives.

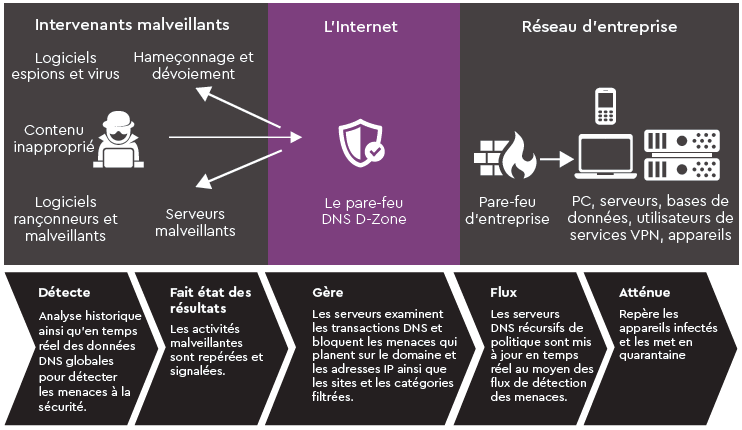

Le pare-feu DNS, ou pare-feu infonuagique, constitue maintenant un élément essentiel de la stratégie défensive, puisqu’il fournit un point de vue différent sur l’ensemble des menaces ainsi qu’une protection située à l’extérieur du périmètre de l’entreprise. Combiné à un mécanisme de blocage des menaces basé sur la science des données, il contribue à la profondeur de la stratégie défensive.

Contribution du pare-feu DNS D-Zone à la défense en profondeur

Pour les plus grandes organisations et les fournisseurs de services gérés, la sécurité informatique doit maintenant être confiée à une équipe dédiée, qui bien souvent participe aussi à la sécurité physique et à la sécurité des installations. Ce type de structure aide les équipes en question à décrire les modes de fonctionnement à leurs pairs et aux employés non techniques au sein de l’organisation. Quant aux services informatiques des petites organisations, qui doivent mettre elles-mêmes sur pied leurs solutions de sécurité, nous espérons que ce guide les aidera à comprendre le rôle du DNS dans un scénario de défense en profondeur.

Le domaine des menaces est plus complexe que jamais auparavant

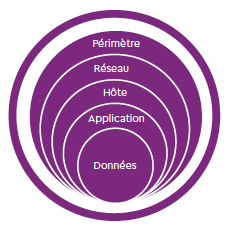

On inclut souvent dans la question de la sécurité les sujets suivants : l’argent, la technologie, les processus, les installations et les personnes. Dans le cas de la technologie, on s’entend habituellement sur les différentes couches que comprend un ensemble typique, et pour chacune de ces couches, la sécurité doit être prise en considération aussi bien du point de vue de la conception que du développement.

On trouve aussi dans la structure technologique des souscatégories pour le matériel informatique et l’équipement de réseau, qui doivent être entretenus et réparés. Bien que cela ajoute au fardeau administratif, la responsabilité de cette tâche incombe à des individus, et avec une planification adéquate, elle devient plus facile à gérer. Ce qui est plus difficile à gérer, par contre, ce sont les comportements des usagers et des pirates qui ciblent l’organisation.

Avec l’importance que prennent les appareils connectés et l’informatique de l’ombre, combinée à une hausse des menaces alimentée par l’appât du gain, le fait d’avoir une stratégie de défense en profondeur devient une nécessité. Pour les organisations, l’approche à outils multiples présente un avantage parce que, de leur côté, les pirates cherchent à déployer des structures à plusieurs vecteurs.

Qu’est-ce que la défense en profondeur ?

Ce terme, qui trouve ses origines dans le vocabulaire militaire, évoque des couches défensives qui se protègent elles-mêmes, entre elles, et qui protègent le noyau. Comme le pare-feu DNS est situé en dehors de l’organisation, il agit un peu comme la couverture aérienne au-dessus d’un champ de bataille. Il offre un point de vue unique et une façon différente de répliquer aux menaces.

Les attaques courantes et leurs motivations. Bien que l’on parle plus volontiers des logiciels rançonneurs, il existe bien d’autres sortes de menaces et de motivations.

Source : Nominum Data Science

Collaboration entre les couches défensives

Commençons par plonger au coeur du périmètre. Toutes les applications fonctionnent au moyen de matériel et de logiciels qui doivent être mis à jour ou corrigés avec les versions les plus récentes. Dans un contexte où tout est de plus en plus connecté, avec entre autres la venue de l’Internet des objets, de plus en plus d’appareils viennent s’ajouter au réseau de base, exigeant des efforts supplémentaires. Chacun de ces appareils ajoute une possibilité d’exploiter le réseau, et plusieurs vous placent dans l’obligation de vous fier à un fournisseur extérieur pour produire un correctif (patch) que vous devez ensuite déployer vous-même. L’entreprise elle-même exige cette complexité croissante, souvent sans prendre en considération les implications que cela amène en matière de sécurité et d’entretien.

Il en est de même pour la protection des utilisateurs finaux, qui constituent le centre d’intérêt du reste de ce rapport. Le service informatique peut se charger de corriger des systèmes, mais il ne peut pas encore corriger les humains ! Tout ce qu’il peut faire, c’est leur fournir de la formation et du soutien.

Couches défensives

Alors, que faire ? La première option, c’est de revenir à l’époque du papier et des crayons. La seconde, c’est d’aider les utilisateurs finaux à se protéger contre les logiciels malveillants au moyen de mises à jour automatiques de leurs logiciels, de logiciels antivirus pour leur ordinateur, d’outils de filtrage de leurs courriels, et d’un pare-feu pour la navigation et l’accès aux applications hors des limites du réseau. Il faut aussi bloquer les logiciels malveillants qui parviennent à entrer par le biais des communications.

Les solutions dans les bureaux de l’entreprise reposent sur une gestion effectuée par le service informatique ; ainsi, les meilleures pratiques actuelles de défense en profondeur comprennent un pare-feu infonuagique qui s’appuie sur le DNS (la matière de base de l’Internet) afin de mieux protéger contre les logiciels malveillants.

| Couche | Fournisseur | Correctifs matériels et logiciels | Données sur les menaces | Mises à jour de la liste des menaces |

|---|---|---|---|---|

|

* selon la façon dont les systèmes sont gérés |

||||

| Filtres antipourriel | Fournisseur A | Service informatique local* | Source A | Fournisseur A+ Service informatique |

| Anti-Virus | Fournisseur S | Service informatique local* | Source B | Fournisseur B + Service informatique |

| Pare-feu de périmètre | Fournisseur C | Service informatique local* | Source C | Fournisseur C + Service informatique |

| Pare-feu DNS | Fournisseur infonuagique | Fournisseur infonuagique | Source D | Temps réel |

Examinons le fonctionnement de quatre solutions courantes et les responsabilités de chacune. Quand on regarde ces responsabilités, on réalise que si l’on ne tire parti que d’un ou deux niveaux de sécurité, alors tout tient à un ou deux points de rupture seulement. Rappelez-vous que dans ces systèmes, chaque composante possède son propre ensemble de sécurité qui doit être géré quelque part. Bien qu’il soit tentant de se défaire de cette responsabilité en faisant appel à un fournisseur, ce dernier n’est pas la personne à qui on posera des questions lorsque survient une défaillance ni celle qui sera félicitée si la défaillance est évitée. Au sein d’une organisation, les directeurs des services informatiques doivent assumer la responsabilité du système en entier.

« Tandis que les logiciels rançonneurs continuent de progresser, les organisations se fient sur la protection des postes de travail et les parefeu traditionnels, démontrant ainsi que ces derniers ne suffisent pas à la tâche. »

En plus de l’approche à niveaux multiples, le fait d’avoir différents fournisseurs constitue un avantage, puisque chacun possède une compréhension différente du contexte sécuritaire. Qu’est-ce que cela signifie ? Notre propre analyse montre que moins de la moitié des logiciels malveillants de type « zero day » sont captés par les solutions antivirus traditionnelles : c’est pourquoi la vitesse des mises à jour est cruciale. Deuxièmement, dans le brouillard qui suit la découverte d’un logiciel malveillant de type « zero day », les fournisseurs individuels et l’industrie font souvent des suppositions et des erreurs. Ainsi, dans les minutes qui suivirent l’éruption très publicisée du virus WannaCry, sa méthode d’attaque ainsi que la façon astucieuse dont il a été neutralisé par un coupe-circuit DNS changeaient sans arrêt. Le fait d’avoir bloqué ou débloqué ce coupe-circuit pouvait dépendre de la façon dont vous étiez protégé. Et bien sûr, divers fournisseurs ont agi à des vitesses différentes. Nous ne prétendons pas que l’ACEI fut la première à réagir (en fait, nous ne pensons pas que quiconque sache qui a été le premier à réagir de la bonne façon), mais nous étions branchés sur les données DNS et la communauté de la sécurité, de sorte que nous avons pu réagir rapidement. Comme nous sommes un service infonuagique, nous avons mis à jour nos définitions pour tous les utilisateurs dès que l’information a été analysée et comprise.

Cette vitesse de réaction est importante, parce que les attaques et les infections surviennent de plus en plus au cours d’événements mondiaux majeurs basés sur le déploiement de réseaux zombies tels que Necurs ou Reaper. C’est un jeu du chat et de la souris qui se joue à la vitesse de la fibre optique.

Une vision globale aide à protéger plus rapidement

Plusieurs fournisseurs = niveaux de protection multiples

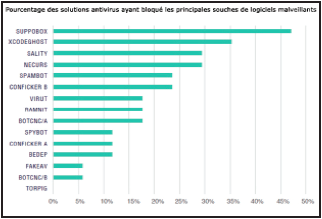

En se basant sur le flux de menaces d’un seul fournisseur, vous vous fiez à un seul ensemble de données offrant un seul point de vue sur le contexte, et cela signifie qu’il y a des manques. Afin d’illustrer ce problème, Nominum Data Science a analysé 17 solutions antivirus pour mesurer le nombre de domaines malveillants connus qui ont été bloqués. Nous constatons que bon nombre d’entre eux ont été inefficaces pour bloquer les principales souches. Cela ne signifie pas que leurs solutions sont mauvaises, mais seulement qu’elles n’effectuaient pas un blocage constant, et que plusieurs d’entre elles ont laissé passer des problèmes que le pare-feu DNS D-Zone a su capter.

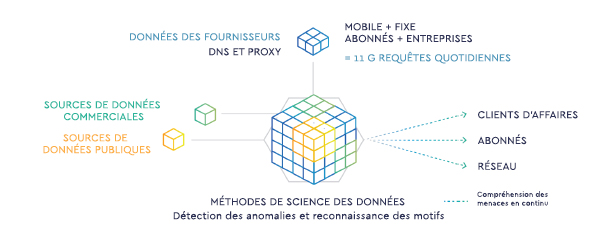

Plusieurs solutions de sécurité se basent sur les flux communs des plus récentes menaces, et elles se différencient soit par la manière dont elles déploient ces flux ou par les renseignements additionnels qu’elles appliquent à ces menaces. Cette dernière donnée est importante parce qu’on ne peut pas vraiment parler de défense en profondeur contre les menaces si la source des données qu’on utilise est la même que celle qu’utilisent les autres fournisseurs. Pour le parefeu DNS D-Zone, nous utilisons les flux publics et commerciaux sur les menaces, ainsi que les renseignements additionnels obtenus au moyen de notre propre science des données.

En bref, voici l’avantage des ensembles à plusieurs fournisseurs :

a) Réduction du risque d’un point de défaillance en particulier

b) Protection plus large contre les logiciels malveillants

Le pare-feu DNS D-Zone : une pratique exemplaire et recommandée

D-Zone fonctionne au-delà du réseau de l’entreprise afin de fournir une couche défensive directement sur l’infrastructure DNS de l’Internet. Il comprend deux caractéristiques importantes pour la sécurité des organisations. D’abord, les flux de données sont presque en temps réel et sont basés sur l’analyse quotidienne de plus de 100 milliards de requêtes. Cela est rendu possible grâce à un déploiement mondial au sein d’importants fournisseurs de services Internet qui recueillent constamment des données. Ces flux de données ajoutent habituellement plus de 100 000 nouvelles menaces chaque jour à la liste de blocage. C’est cette vitesse de réaction qui vous protège souvent plus vite que d’autres solutions.

En plus des sources de données commerciales et publiques, notre analyse ajoute de nouveaux domaines de base qui sont filtrés sur la base de motifs et analysés plus en profondeur. Les domaines malveillants sont analysés selon notre propre système de réputation des domaines qui détecte l’activité d’apparence nuisible au niveau des domaines. Cela s’effectue au moyen d’un moteur de détection des anomalies qui compare l’information historique et l’activité en direct sur le domaine. Les outils utilisent l’apprentissage machine pour détecter et bloquer les groupes de domaines malveillants.

Un avantage inattendu

Les organisations qui ont déployé de bons processus de défense en profondeur ont rapporté que leurs coûts de soutien informatique étaient moindres lors de la réparation des ordinateurs de bureaux de leurs employés.

Voici, pour mieux comprendre, les deux types de domaines bloqués :

- Les domaines non résolus, souvent associés aux réseaux zombies et aux logiciels malveillants à commandement.

- Les domaines résolus, un genre souvent associé aux publiciels, à la publicité malveillante, à l’hameçonnage et autres.

De multiples flux de données et des sources de données uniques rendent notre science d’évitement des menaces unique et efficace.

Il est important de noter que 84 % des ajouts quotidiens à la liste de blocage sont basés sur de la recherche primaire, ce qui suppose très peu de recoupements avec les autres solutions de sécurité pour savoir si, comment et quand les menaces sont détectées. La recherche et la pratique démontrent que dans tous les systèmes de sécurité, certaines menaces parviennent à franchir une couche, mais sont stoppées dans une autre.

Conclusion

En ajoutant le pare-feu DNS D-Zone à votre stratégie défensive, vous profitez d’une science des données et d’une protection évoluées sans avoir de système à gérer et en n’encourant aucun effet négatif pour vos utilisateurs ou votre rendement. Dans bien des cas, les serveurs récursifs de qualité FSI que nous déployons améliorent en fait l’expérience des utilisateurs finaux grâce au taux élevé d’accès à la mémoire cache durant la navigation. Considérant le coût relativement faible de ce type de défense de périmètre en comparaison avec les autres moyens de sécurité déployés, il devient essentiel pour toutes les organisations de faire dès aujourd’hui l’essai d’un pare-feu DNS dans le cadre de leur stratégie défensive.