Le système de noms de domaine (domain name system [DNS]) fait partie de l’infrastructure fonctionnelle d’Internet et de son cadre de « confiance ». Sans ces serveurs de noms, l’investissement massif en matériel, en logiciels et en applications réalisé par les organisations ne permettrait pas à leurs clients de les joindre. Malheureusement, puisque le DNS est un élément clé de l’infrastructure, des acteurs malveillants le ciblent fréquemment. Les attaques par déni de service distribué (distributed denial of service [DDoS]) sont un type d’attaques qui mettent en lumière les vulnérabilités du système DNS. Le présent document explique ce type d’attaque particulière.

Une attaque par DDoS vise à saboter le système sans mobiliser celui des attaquants. Ces derniers évitent ainsi de se trouver démasqués. Bien que ce type d’attaque n’ait pas pour but fondamental d’accéder aux données des organisations, des personnes malveillantes peuvent y recourir pour priver le système ciblé de ressources ou le mettre hors service. Qui plus est, en règle générale, les attaques par DDoS se sont multipliées partout dans le monde depuis des années, et 2016 n’y a pas fait exception. L’une des plus ambitieuses à ce jour a frappé les serveurs DNS de Dyn en octobre 2013 et fait appel à des objets connectés (IoT) pour produire jusqu’à un To de trafic. Un bon tiers des opérateurs de DNS (les entreprises et les organisations qui disposent de serveurs DNS) ont fait état d’une attaque de ce type ayant une incidence sur la clientèle (source : Arbor Networks 2016 report on Security). Du côté des prestataires de services, ce nombre bondit à 50 %!

Comment le système de noms de domaine (DNS) fonctionne-t-il?

Le système de noms de domaine (domain name system [DNS]) fournit le réseau de base d’Internet en tenant lieu de traducteur des adresses IP (192.228.29.1) en noms de site aisément lisibles (c.-à-d., www.acei.ca), et cela, au moyen d’enregistrements de ressource. Il est essentiel au fonctionnement d’Internet, puisqu’il permet le recours à des noms logiques et lisibles plutôt qu’aux adresses IPv4 ou IPv6 complexes. De plus, il assure la mise en correspondance des serveurs de courriel et des serveurs SIP, des redirections et des signatures numériques et plus encore.

Le DNS est une base de données répartie organisée sous forme d’arborescence de noeuds interconnectés (serveurs ou grappes de serveurs) dans laquelle chaque noeud est une partition de la base de données. Les noeuds sont attribués à des autorités désignées, et un noeud ou un groupe de noeuds ne peut avoir plus d’une autorité.

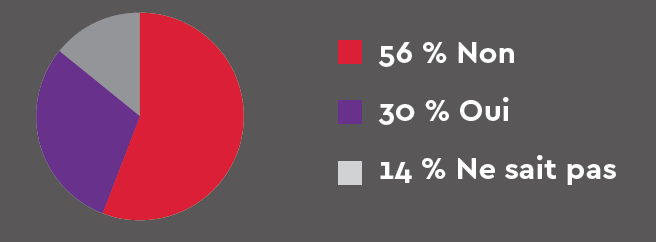

Un tiers des entreprises font état d’attaques par DDoS du serveur DNS (Source : Arbor Networks 2016 report on Security)

Comment une attaque par DDoS d’un DNS se déroule t elle?

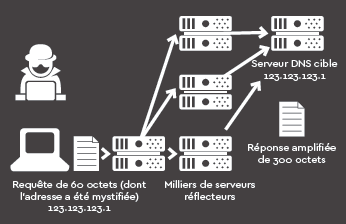

Une attaque par DDoS du DNS repose sur trois éléments : la mystification, la réflexion et l’amplification. Puisque l’objectif de l’attaquant consiste à saturer un serveur de noms, ces volets de l’attaque sont généralement distribués à l’échelle de plusieurs résolveurs DNS ouverts au moyen de zombies. En recourant à la mystification, l’attaquant envoie un immense nombre de requêtes à des dizaines de milliers de serveurs DNS où l’adresse IP source est remplacée par celle de l’organisation cible. Ensuite, ces serveurs relaient l’attaque à partir de la source de la cible.

Le rôle potentiel des DNSSEC

Les DNSSEC constituent un protocole de sécurité pour les noms de domaine. Elles sont utilisées pour confirmer que le site Web auquel l’internaute s’attend à accéder est bien celui auquel il accède.

Les DNSSEC contribuent à corriger un problème observé depuis les débuts d’Internet ainsi qu’à empêcher les attaques de l’homme du milieu. Ce protocole se distingue du protocole SSL qui, faisant appel à un ensemble de protocoles semblables, vise à sécuriser les communications une fois qu’elles ont été entreprises.

Les registres des domaines de premier niveau ont tôt fait d’adopter le protocole DNSSEC. En 2014, sa montée en popularité s’est emballée à l’échelle d’Internet alors que des acteurs d’importance tels que Microsoft et Google ont commencé à en promouvoir activement les avantages.

Cependant, les DNSSEC ont le potentiel d’amplifier une attaque par DDoS encore davantage, puisque les octets supplémentaires requis pour transmettre les clés sont à même d’augmenter l’amplification.

Contribuer à atténuer le problème grâce à une infrastructure DNS Anycast

Plusieurs intervenants de l’industrie tentent de faire en sorte que les (dizaines de millions de) serveurs DNS récursifs ouverts soient éliminés en se concentrant sur les réseaux où ils se trouvent et en les faisant fermer. Toutefois, il s’agit d’un problème mondial extrêmement épineux dont la source est le comportement adopté par inadvertance tant par les gens que par les entreprises. Vraisemblablement, la prolifération des objets connectés aggravera la situation encore davantage. Plutôt que de tenter de résoudre ce problème, il existe pour les services des TI une solution plus rapide et dynamique.

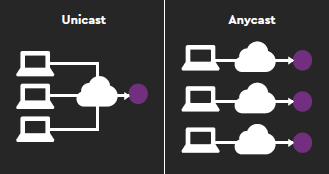

En ce qui concerne les attaques par DDoS à la couche application, les services des TI se concentrent sur leur infrastructure de serveur, par exemple en limitant les réponses aux paquets trop volumineux, en abandonnant totalement les réponses, en limitant le taux de trafic ou en le bloquant entièrement de certains serveurs. Ces types de tactiques constituent un élément important de la solution, mais cela ne résout pas les problèmes par rapport au DNS. À son égard, le recours à la technologie anycast constitue une tactique déployée avec succès par les registres de noms de domaine et plusieurs grandes organisations.

Les serveurs DNS anycast permettent aux organisations de déployer un ensemble de serveurs DNS à l’échelle mondiale, lesquels peuvent tous résoudre l’adresse. Puisque le fait que le serveur le plus rapproché sur le plan géographique réponde à la requête constitue l’une des caractéristiques d’un DNS anycast, les attaques dont un nœud fait l’objet ne toucheront que la clientèle régionale. Maintenir deux nuages anycast ou davantage sur une infrastructure et une connectivité de réseau différentes procure une redondance régionale encore plus ciblée qui contribue à atténuer l’incidence d’une attaque.

En plus d’éliminer ce risque, si une entreprise exerce une part importante de ses activités sur le plan national, disposer quelques nœuds locaux à large bande passante peut contribuer à protéger votre trafic local contre une attaque qui provient de l’étranger. Pourquoi? Parce que l’attaque en question sera absorbée par le serveur situé à l’étranger le plus rapproché de celle-ci, ce qui laissera indemnes vos serveurs au pays. Même si un serveur DNS donné ne peut plus répondre aux requêtes, le temps que l’attaque passe à un nouveau nœud, l’ancien peut être de retour en ligne. De fait, cela devient une partie mondiale de colin-maillard sur des serveurs DNS qui, de toute manière, ne procurent pas le contenu au sein de la région ou du marché le plus important pour vous.

Déployer un réseau DNS Anycast pour contribuer à atténuer les attaques par DDoS

Une entreprise internationale peut décider de gérer plusieurs nuages anycast distincts, chacun servant un marché particulier.

Pour ce faire, nous recommandons de recourir à un ou à plusieurs fournisseurs experts de solutions DNS offrant des services qui aident les sociétés à cibler leur trafic DNS sur le plan géographique. La résilience et la rapidité accrues de votre réseau global constituent les autres avantages de recourir à des fournisseurs redondants.

Autrement, si une organisation préfère disposer de son infrastructure DNS faisant autorité, elle peut construire et gérer des centres de données organisationnels. Même selon ce scénario, faire appel à la gestion des sauvegardes par un tiers au moyen d’anycast constitue une façon rentable de contribuer à protéger le réseau.

Enfin, la solution DNS peut être abordée à titre de réseau national ou de réseau mondial, ou elle peut être construite en tant que série de réseaux concentrés au pays au sein des marchés les plus importants pour l’organisation afin de contribuer à protéger chaque unité fonctionnelle en appliquant le degré adéquat d’atténuation des risques.