Les tendances récentes en matière de cybermenaces – 4e trimestre 2017

Il n’est pas facile de tracer un portrait positif de 2017, parce que la réalité, c’est que toutes les menaces sont à la hausse. Le seul bon côté de l’affaire, si l’on peut dire, c’est que pour les pirates professionnels comme pour les spécialistes de la sécurité informatique qui tentent de les arrêter, les « affaires » n’ont jamais été aussi bonnes… Pour la majorité d’entre nous, cependant, il faut espérer que les statistiques suivantes nous encourageront à mettre à jour nos logiciels, à choisir des mots de passe fiables, et à faire attention à ce que l’on télécharge et à ce sur quoi l’on clique. Ceux qui travaillent en sécurité informatique devront aussi tenir et surveiller des registres pour chaque couche de l’infrastructure technologique, être constamment à l’affût des changements de comportement des systèmes ou des personnes, et ajouter des couches supplémentaires au périmètre défensif.

Quelle est la taille du marché de la cybersécurité ?

Selon CyberSecurity Ventures, les dépenses mondiales de cybersécurité dépasseront 120 milliards $ US en 2017. La croissance massive de ce secteur a fait naître un éventail surprenant de consultants, d’éditeurs de logiciels, de fournisseurs infonuagiques, de fournisseurs de matériel, de fournisseurs de services gérés et bien d’autres qui aident à protéger nos systèmes et nos données. Il s’agit d’un marché incroyablement complexe qu’il est difficile de quantifier. En considérant la part de 1,5 % du Canada dans le PIB mondial, on peut estimer que notre part du marché de la sécurité équivaut à des dépenses de 2,26 milliards $ CAN à l’échelle canadienne. Qu’est-ce qui peut bien expliquer cet investissement important dans des technologies de sécurité qui n’amènent aucun revenu direct pour ceux qui les achètent ? C’est la croissance massive et la mondialisation du piratage, ainsi que les coûts directs et indirects qu’occasionnent les brèches de sécurité.

Les logiciels rançonneurs sont devenus très courants…mais ils sont pas les seuls

Tout comme dans la mode, il y a des tendances « saisonnières » en matière de piratage informatique. Chaque année, de nouvelles menaces font leur apparition et rendent les chefs d’entreprise soucieux.

Il y a quelques années, nous avons connu des violations de données très médiatisées; l’an dernier, tout le monde parlait des attaques par DDOS; et en 2017, les logiciels rançonneurs ont fait une entrée remarquée sur la scène. Dans toutes les conférences et les salons professionnels, les logiciels rançonneurs tiennent la vedette et de nouveaux fournisseurs font leur entrée sur le marché – y compris de CIRA. Nous utilisons le DNS pour aider à protéger les Canadiens contre l’hameçonnage et les logiciels malveillants (y compris les logiciels rançonneurs). Bien qu’on mette actuellement l’emphase sur les logiciels rançonneurs, en réalité tous les types d’attaques continuent de croître parce que nos systèmes informatiques sont devenus très complexes et interconnectés. Cette complexité, combinée avec la vitesse à laquelle les organisations doivent agir, crée des vulnérabilités, qui constituent autant d’opportunités pour les pirates. Il est maintenant plus facile que jamais de réaliser des profits illicites grâce au Web invisible, à la mondialisation, aux cybermonnaies anonymes et aux modèles de paiement éprouvés.

Qu’entendons-nous par paiement éprouvé ? Lors d’une conférence à Ottawa à l’automne 2017, Trend Micro a révélé qu’il était possible de se procurer 100 numéros de carte de crédit pour 19 $ et l’ensemble des renseignements personnels de quelqu’un pour 5 $ seulement. Ces chiffres sont antérieurs à la violation des données d’Equifax et au flot potentiel de nouvelles identités que cela pourrait signifier, de sorte que le prix à payer pour posséder votre identité a sans doute baissé encore.

En matière de logiciels rançonneurs, la rançon moyenne obtenue se situe entre 700 $ et 1000 $, selon le rapport qu’on consulte.1 Ce montant relativement faible signifie que les pirates ne ciblent pas seulement les grandes entreprises, mais également les commerces locaux et les propriétaires. Dans l’ensemble, on estime qu’il s’agit là d’une « industrie » mondiale qui rapporte aux voleurs des milliards de dollars ! Au Canada, bien que nous ayons connu quelques incidents notoires dans les universités et les hôpitaux, nous savons que la grande majorité des attaques réussies ne sont pas signalées parce que le dommage que cela causerait à la réputation des organisations pèse plus lourd que le coût associé à ne rien ébruiter (https://www.cso.com.au/article/595298/most-cybersecurity-breaches-gounreported- uninsured-despite-executive-concern-barclays/) Quant aux particuliers, nous croyons que beaucoup d’entre eux pensent qu’un éventuel piratage de leur ordinateur personnel peut être réglé assez simplement en formatant le disque dur, sans qu’il soit nécessaire de contacter les autorités.

Fait intéressant, le Canada reçoit beaucoup plus que sa part de l’activité malveillante – probablement à cause de notre proximité avec les États-Unis et l’utilisation de services basés dans ce pays. La mise à jour de sécurité de mi-année de Cisco pour 2017 incluait une carte indiquant que le Canada recevait beaucoup d’attaques de logiciels malveillants en proportion de sa taille, avec un taux de 6,2:1 blocs par rapport à la taille du réseau. En comparaison, les É.-U. avaient un score de seulement 0,7 bloc par rapport à la taille du réseau. Bien que cette mesure soit quelque peu difficile à saisir, il en ressort que nous avons reçu près de 9 fois plus de blocs de logiciels malveillants que ce à quoi nous pourrions nous attendre en fonction de notre taille et de notre proximité avec les États-Unis.

Les logiciels malveillants ressemblent aux logiciels commerciaux

Les logiciels malveillants utilisés par les pirates et les voleurs s’améliorent et se diversifient à une vitesse grandissante. Cela vous surprendra peut-être, mais il est facile de télécharger des logiciels rançonneurs, et ces derniers ressemblent beaucoup aux logiciels commerciaux, avec soutien en ligne disponible en plusieurs langues. Cela suit une certaine logique, puisque les voleurs veulent faciliter le « rachat » de vos propres données après qu’ils les ont chiffrées. Même si vos utilisateurs ont été bien formés en matière de tactiques d’hameçonnage, il est inévitable que des erreurs surviennent. Le maillon faible de l’infrastructure de sécurité, c’est toujours l’homme.

Autres logiciels malveillants

Les logiciels rançonneurs sont les derniers-nés et les plus importantes menaces au sein d’une famille de logiciels malveillants qui ne cesse de grandir. Les Canadiens doivent rester à l’affût des escroqueries par hameçonnage et des détournements de logiciels pouvant se trouver dans les applications qu’ils téléchargent. Comme nous sommes toujours plus nombreux à utiliser des services « dans le nuage », la menace s’intensifie, parce que nous ne sommes pas toujours conscients de l’endroit réel où nous envoyons nos données. La famille des logiciels malveillants inclut les publiciels, les logiciels espions, les logiciels rançonneurs, les vers, les robots, les trousses administrateur pirate, les chevaux de Troie, les virus et bien d’autres. Autrefois, leur objectif était de faire de l’argent en utilisant vos renseignements personnels, mais aujourd’hui les objectifs ont changé et visent l’utilisation de votre système pour en exploiter d’autres ou même miner des bitcoins. Dans l’ensemble, McAfee signale que les logiciels malveillants ont augmenté de 23 % au cours des 4 trimestres précédant le 2e trimestre de 2017, avec une croissance de 61 % pour les logiciels malveillants ciblant les appareils mobiles !

CIRAprotège plus de 225 000 utilisateurs contre les logiciels malveillants – qu’avons-nous appris ?

Depuis que nous avons lancé le pare-feu DNS D-Zone, nous avons renforcé nos capacités en déployant notre service dans un certain nombre de grandes organisations publiques. Notre base d’utilisateurs est suffisante pour évaluer les tendances canadiennes en matière de logiciels malveillants. Au cours des 30 derniers jours seulement, nous avons bloqué plus de 106 000 requêtes vers des sites nuisibles – chacune d’elles ayant le potentiel d’incommoder (ou pire) les utilisateurs et les services informatiques. Dans le pire des cas, une attaque réussie peut parvenir à chiffrer un système et à le verrouiller. Dans la plupart des cas, même avec un pare-feu en place, les clients ont découvert que des logiciels malveillants assez nuisibles étaient déjà installés sur leurs réseaux, et qu’ils communiquaient vers un serveur de commandement.

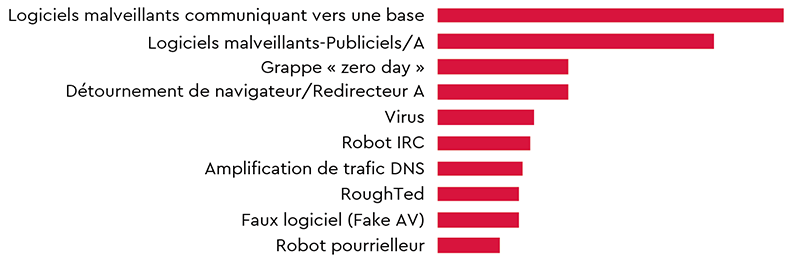

Le tableau suivant donne un aperçu des principales menaces que nous avons pu bloquer chez nos clients. La menace la plus importante, et de loin, consiste en un logiciel malveillant déjà présent dans le système et qui tente de communiquer avec sa base. Cela signifie que le réseau comporte déjà des appareils infectés. Notons qu’un grand pourcentage de nos clients sont des institutions universitaires, qui ont dans leurs installations plus d’utilisateurs à risque et une forte proportion d’appareils provenant de l’extérieur. Parmi les autres menaces principales, on trouve quelques problèmes assez sérieux, dont le « malvertising » représenté par RoughTed. La bonne nouvelle, c’est qu’on n’a trouvé qu’une proportion relativement faible de logiciels rançonneurs et de requêtes d’amplification DNS.

Menaces par type

Pour l’anecdote, nous avons également trouvé quelques surprises. L’un de nos clients a perdu l’accès à l’un des sites Web qu’il exploitait, pour découvrir ensuite que ce site avait été compromis et utilisé pour une escroquerie de prêt en ligne. Une autre a découvert que l’accès à un site éducationnel était bloqué, et s’est rendu compte qu’un emplacement apparemment inoffensif destiné à résoudre des tables de multiplication servait également sans qu’il le sache à la distribution de logiciels malveillants. En d’autres termes, les pirates ne font pas qu’utiliser de faux sites Web pour distribuer du contenu, mais piratent aussi des sites légitimes qui ne sont pas bien protégés. C’est la raison pour laquelle les organisations ont besoin que leur système de blocage des menaces soit mis à jour en temps réel.

De nouvelles cachettes : les noms de domaine

L’un des avantages d’un marché où les noms de domaine sont plus réglementés, comme c’était le cas auparavant, c’est qu’il faut fournir une preuve d’adresse pour obtenir un domaine national de premier niveau comme .CA, .UK, etc. Cela rendait plus difficile l’utilisation d’un domaine à des fins nuisibles. Du point de vue des domaines .com, la rareté constituait aussi un avantage. Et dans les deux cas, il fallait prévoir le coût d’acquisition d’un domaine. Aujourd’hui, tout cela a changé : avec plus de 1000 nouveaux domaines de premier niveau et plus de 23 millions de domaines enregistrés, il existe plus d’endroits que jamais d’où lancer des attaques d’hameçonnage. De plus, beaucoup de fournisseurs ont offert des domaines à très bas prix afin de gagner des parts de marché. Ainsi, durant sa période de grande croissance, le réseau BlueCoat s’est rendu compte que l’un des domaines de premier niveau, .xyz, comptait 97 % de sites utilisés à des fins nuisibles. Certaines organisations vont même jusqu’à bloquer des domaines de premier niveau entiers sur la base de leur mauvaise réputation (https://domainnamewire.com/2017/04/14/selling-cheap-domains-ruinstld-users/).

Attaques par ddos

Les attaques par DDOS constituent une menace grandissante pour les organisations, et avec la croissance de l’Internet des objets à faible sécurité, nous ne pensons pas que cette tendance aille en diminuant. De plus, les réseaux de zombies comme Necurs ont infecté des millions d’appareils et peuvent facilement être mis en service pour lancer divers types d’attaques.

La perte de données essentielles est un facteur de rotation de la clientèle et a un réel coût financier parce que, selon nos recherches, 44 % des Canadiens hésitent à traiter avec une entreprise qui a subi une brèche de données.

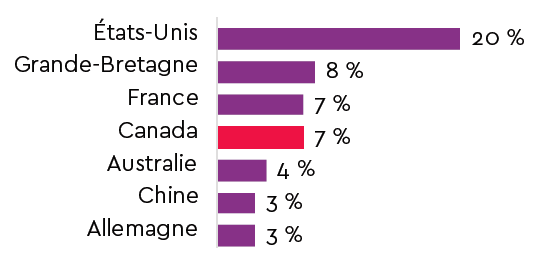

Le Canada reçoit 7 % des grandes attaques par DDOS de plus de 10 Gb/s, ce qui nous situe de manière peu enviable au 5e rang dans le monde (Arbor Networks – 12e rapport annuel sur la sécurité des infrastructures mondiales). De plus, la fréquence des attaques est à la hausse, ce qui oblige les organisations canadiennes à continuellement gérer et protéger la bande passante de tous les services liés à la fourniture de sites Web, de services et d’applications infonuagiques. On remarque en particulier que les fournisseurs de service sont les plus souvent visés et que 86 % d’entre eux à l’échelle mondiale ont subi des attaques. C’est logique d’un point de vue du pirate, parce que quand un fournisseur est mis hors service, cela augmente le nombre de clients affectés. Dans ces types d’attaques, c’est souvent le DNS qui est visé. Le DNS traduit l’adresse lisible par les humains, celle que l’on tape dans un navigateur, en une adresse IP comprise par les machines, de façon à ce que la requête lancée pour un site ou un service Web puisse parvenir au serveur qui la fournit. La dernière année a vu surgir quelques-unes des plus grosses nouvelles depuis longtemps. Certaines des attaques les plus médiatisées sont venues de la croissance des appareils de l’Internet des objets et des serveurs compromis. À cette époque de ressources faciles à mobiliser pour monter des attaques, et de logiciels facilement disponibles (et de source ouverte) comme Mirai, n’importe qui ou presque peut lancer une attaque. Parmi les événements importants à être survenus, on note une attaque de 600+ Gb/s en septembre 2017 sur un blogueur, suivie peu après par une attaque de plus de 1 Tb/s sur une grande entreprise française d’hébergement, et culminant avec une attaque sur DynDNS qui a fait planter beaucoup de ses clients et affecté des millions de Canadiens ainsi que leur accès à du contenu et des services.

Pays les plus ciblés par des attaques par DDOS de plus de 10 Gb/s, pourcentage

Extrait du rapport Arbor Networks de 2017

Violations de données

Cette année, les médias se sont emballés et des directeurs ont été congédiés lorsque Equifax a été victime de l’une des plus importantes violations de son histoire. Mais toutes les organisations font face à ce genre de risque. L’enquête sur les données de Scalar a montré que le coût moyen d’une brèche de données est de 175 000 $ et que 51 % des organisations sondées ont subi des pertes de données.

79 % des entreprises recueillent des données émanant de particuliers.

21 % des utilisateurs font confiance aux entreprises en ce qui concerne la gestion de leurs données.

Les entreprises veulent des données, mais les consommateurs ne leur font pas confiance, de sorte que les gouvernements doivent agir. Plus de 100 pays ont des lois destinées à protéger les données, et ces lois sont de plus en plus contraignantes. Ainsi, après des années de planification, le nouveau Règlement général sur la protection des données de l’Europe prendra effet en 2018. Il impose des exigences significatives aux organisations afin qu’elles soient pleinement responsables des données qu’elles recueillent. La bonne nouvelle, c’est que les règles canadiennes en place ressemblent à celles instaurées en Europe, ce qui montre que notre gouvernement s’est tenu à l’avant-garde dans ce domaine. Les organisations canadiennes sont obligées de savoir avec qui les données sont partagées et comment elles sont utilisées ; elles doivent aussi avoir des processus pour fournir un accès approprié aux données spécifiques nécessaires au sein des ministères et des fournisseurs.

Selon le Ponemon Institute, le Canada offre aussi d’autres bonnes nouvelles. Selon les données historiques, notre pays tranquille s’est classé bon dernier sur la liste des probabilités d’une brèche significative des données. Fait intéressant, un rapport de Risk Based Security Inc. indique de son côté que le Canada a connu le troisième plus grand nombre de violations de données au monde avec 59 événements, après les États-Unis avec 1357 et le Royaume-Uni avec 104. Cela semble indiquer que l’étendue des violations individuelles au Canada a été plus faible que dans d’autres pays. Nous pensons que cela est probablement dû au nombre relativement restreint de sièges sociaux de sociétés multinationales que compte le pays.

Impacts sur les petites entreprises

Selon un document sur la cybersécurité au Canada de la Chambre de Commerce du Canada, l’économie canadienne est dominée par les petites entreprises et 71 % des violations affectent les petites entreprises – qui n’ont probablement pas les ressources nécessaires pour avoir une protection adéquate. En plus des violations, un rapport récent de Malwarebytes montre que 81 % des petites et moyennes entreprises sondées on fait l’objet d’une cyberattaque quelconque, et que le coût associé à ces attaques consistait moins en paiements de rançons qu’en temps d’arrêt du système.

Enfin, le gouvernement fédéral est en train de proposer ses propres améliorations aux règlements de la LPRPDE. Les entreprises canadiennes pourraient se voir imposer l’obligation légale de rapporter les violations de données aux autorités et aux individus affectés rapidement après la découverte de la violation. On s’attend à ce que cela fasse augmenter de manière importante la couverture médiatique sur cette question et aide les organisations à penser un peu plus à leur protection. Surtout, comme l’illustre le cas d’Equifax, lorsque des postes de haute direction sont en jeu.

Conclusion

Les logiciels rançonneurs sont ceux qui attirent le plus l’attention parmi tous les logiciels malveillants. Cependant, tous les autres types de menaces continuent de croître. Les entreprises et organisations ont besoin de pouvoir compter sur plusieurs couches de défense contre ce type de menaces. Ces couches se protègent les unes les autres, ainsi que le noyau, et constituent une nécessité pour les entreprises de toutes les tailles. Même les très petites entreprises ont besoin d’un système de sécurité approprié à leur taille. Pour les petites organisations, un pare-feu infonuagique ET l’utilisation de données sur les menaces locales peuvent suffire, avec les logiciels antivirus appropriés au niveau des ordinateurs de bureau. Pour les grandes organisations, la sécurité au niveau des utilisateurs fonctionne idéalement en tandem avec ou en surplus d’autres formes de sécurité au niveau des applications et du réseau.

En travaillant avec des fournisseurs infonuagiques tels que CIRA et notre DNS Firewall, les organisations peuvent aisément ajouter un niveau de défense fiable à faible coût.

Pour toute question ou pour installer le pare-feu DNS D-Zone dans votre organisation, contactez-nous.